Como implementar uma DMZ para segmentar a segurança de rede?

Em redes de computadores, uma DMZ (zona desmilitarizada) é uma sub-rede física ou lógica que separa uma rede local interna de outras redes não confiáveis, normalmente a Internet.

Nenhum recurso na DMZ tem acesso à rede interna.

Isso fornece uma camada adicional de segurança para a LAN e restringe a capacidade dos hackers acessarem diretamente os servidores internos e dados através da Internet.

Quaisquer serviços prestados aos usuários na Internet devem ser colocados na DMZ.

O mais comum desses serviços são: Web, Mail, DNS, FTP e VoIP.

Os sistemas que executam esses serviços na DMZ são acessíveis por hackers e criminosos cibernéticos em todo o mundo e precisam ser reforçados para resistir a ataques constantes.

O termo DMZ vem da zona geográfica tampão que foi configurada entre a Coreia do Norte e Coreia do Sul no final da Guerra da Coréia.

DMZ ou Rede de Perímetro

Uma DMZ é frequentemente referida como uma rede de perímetro.

Existem várias maneiras de projetar uma rede com uma DMZ.

Os dois métodos mais comuns são com 1 ou 2 firewalls. Essa arquitetura pode ser expandida para criar arquiteturas mais complexas, dependendo dos requisitos de rede.

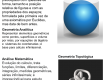

DMZ com 1 firewall

Um firewall único com pelo menos três interfaces de rede pode ser utilizado para criar uma arquitetura de rede contendo uma DMZ.

A rede externa é formada a partir do ISP (Internet Service Provider) para o firewall na primeira interface de rede, a rede interna é formada a partir da segunda interface de rede, e a DMZ é formado a partir da terceira interface de rede.

Diferentes conjuntos de regras de firewall para o tráfego entre a Internet e a DMZ, a LAN e a DMZ e a LAN e a Internet controlam quais portas e tipos de tráfego são permitidos na DMZ oriundos da Internet, limitam a conectividade à hosts específicos na rede interna e impedem conexões não solicitadas, quer para a Internet ou rede interna, oriundos da DMZ.

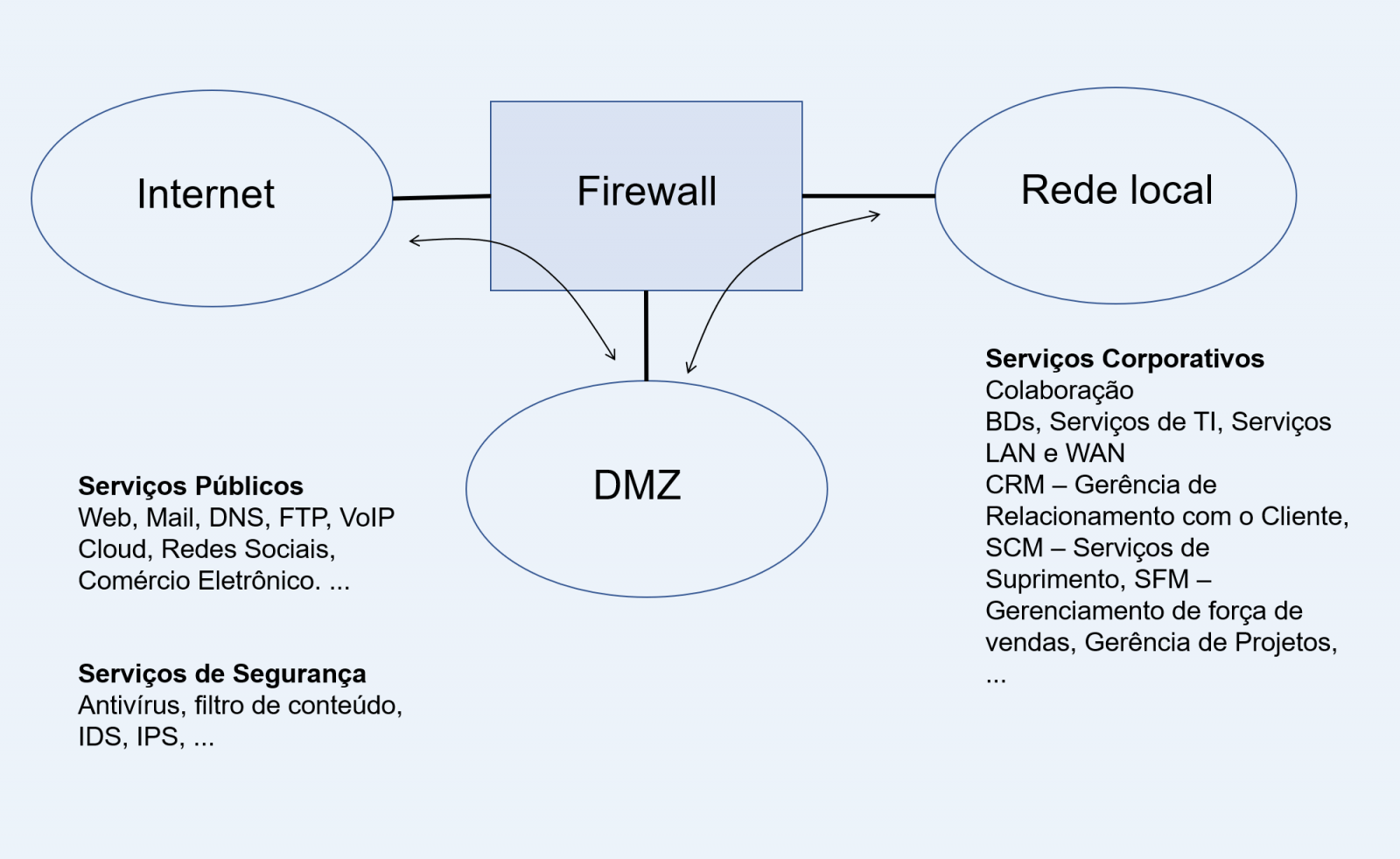

DMZ com 2 firewalls

A abordagem mais segura é usar dois firewalls para criar uma DMZ.

O primeiro firewall também chamado de “firewall de perímetro” é configurado para permitir o “tráfego destinado somente ao DMZ”. O segundo firewall ou “firewall interno” permite apenas o “tráfego da DMZ para a rede interna”. Este método é considerado mais seguro uma vez que teria de serem comprometidos dois dispositivos, antes de um invasor acessar a rede interna.

Uma rede segmentada em DMZs, os controles de segurança podem ser ajustados especificamente para cada segmento.

Por exemplo, um sistema de detecção e prevenção de intrusões de rede localizado em uma zona desmilitarizada que contém somente um servidor Web pode bloquear todo o tráfego HTTP e solicitações, exceto nas portas HTTPS 80 e 443.