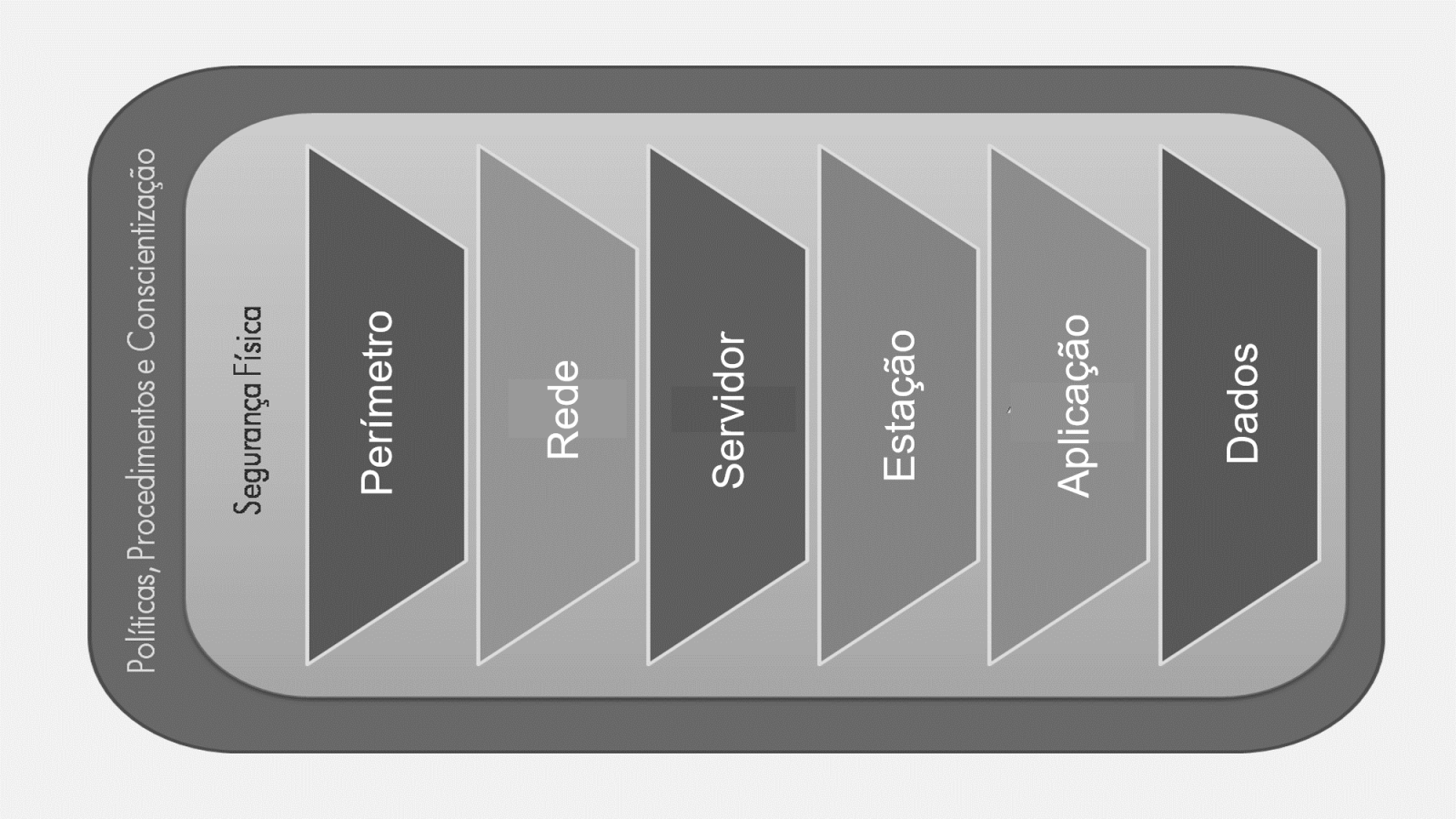

Como a metodologia de “segurança em camadas” utiliza os mecanismos de proteção para todos os níveos de um sistema de comunicação empresarial?

A Segurança em Camadas é uma metodologia de abordagem para utilizar mecanismos de proteção para todos os níveis de uma rede. Oferece proteção contra os ataques externos, brechas de segurança internas, problemas causados intencionalmente ou sem intenção.

- Segurança de Perímetro (com a Internet ou outras organizações).

- Segurança de Redes (LAN, WAN).

- Segurança de Estações.

- Segurança de Servidores.

- Segurança de Aplicações

- Gerenciamento e Análise de Vulnerabilidades

Perímetro – atua como o primeiro e último ponto de contato para as defesas que protegem a rede. É a área onde sua rede termina e começa a Internet.

Rede – atua na proteção atrás do perímetro e limita acesso livre dentro da rede: conexão com a rede somente sistemas em conformidade com a política de segurança, capacidade de segmentação e isolamento de tráfego, segurança em dispositivos de Wireless LAN, IDS “ouvem” o tráfego de rede e relatam a atividade suspeita, IPS (Intrusion Prevention Systems) monitoram o tráfego de rede e bloqueiam atividade suspeita. Opção para autenticação forte, criptografia e VPNs para proteger contra interceptação ou monitoração por terceiros.

Estação – atua na segurança de dispositivos, como desktops, que quando configurados de maneira errada, podem criar brechas de segurança perigosas. O risco adicional deve-se à presença de um usuário. Aplica-se autenticação forte, criptografia e antivírus (arquivos são verificados no banco de assinaturas à procura de “assinaturas” de arquivos maliciosos).

Servidor – atua na proteção de servidores, dispositivos, PBX IP, e outros. Proteção contra o mau uso de agentes internos. Filtros de conteúdo são usados para monitorar o tráfego permitido por firewalls ou IDSs. Filtros de SPAM evitam que servidores de arquivos e a banda fiquem saturados com lixo.

Aplicação – aplicações de dados e de comunicações IP mal configuradas podem dar acesso a dados ou registros confidenciais. A segurança de aplicação deve ser contemplada nos vários níveis de aplicação e em múltiplas camadas. Um ataque pode explorar fraquezas em qualquer camada. Aplicações devem ser protegidas de modificações acidentais ou deliberadas (maliciosas). Aplica-se autenticação forte e filtros de conteúdo.

Dados – Deve abrigar os servidores e clusters de bancos de dados. Só pode ser acessada através da rede de aplicação e pelas portas de banco de dados, ou pela rede de gerência. É a rede que abriga as informações da empresa em formato estruturado e deve ser a mais protegida.

A rede interna de uma empresa, onde estão os desktops e notebooks dos usuários, não pode ser considerada confiável. Cerca de 70% dos ataques aos sistemas são internos – executados de dentro da rede da empresa e pelos próprios colaboradores.

Toda troca de informações é uma ligação temporária entre duas máquinas. Na maioria dos casos, em um dos lados da conexão está um sistema corporativo, com tecnologias de proteção, controle de mudanças e que é manipulado por profissionais da área de informática. Do outro lado da conexão está o usuário, que não é proficiente em computação ou em segurança, que abre todos os anexos que recebe por e-mail independentemente de onde tenham vindo e que está habituado a clicar no botão “concordo” sem ler nada, pois sabe que é a maneira mais rápida e fácil de fazer qualquer coisa funcionar em um computador.

Logo é muito mais fácil invadir e dominar o computador de um usuário para daí se conectar no sistema corporativo usando as suas credenciais, do que atacar a estrutura de tecnologia da empresa diretamente.

Fazer Segurança de TI máquina-a-máquina na empresa inteira é muito caro e muito complicado. Cada computador com seu sistema operacional e softwares instalados tem centenas de parâmetros que se mal configurados o deixam vulnerável. Mapear, monitorar, corrigir e compatibilizar todos esses parâmetros com as funcionalidades técnicas exigidas pelos sistemas, sem expor tudo a fragilidades, exige um volume gigantesco de horas trabalhadas e conhecimento técnico de uma profundidade que infelizmente a grande maioria dos profissionais de TI não têm.

Então, para que a Segurança da TI seja efetiva e para que tenha uma relação custo/benefício mais aceitável, é essencial poder contar com segurança perimetral em algumas partes da rede. Isto significa quebrar a rede corporativa em redes menores, separadas por ferramentas que filtram as conexões e bloqueiam os ataques. São os chamados firewalls, de antiga e nova geração e os IPS (Sistemas de Prevenção a Intrusão).