Segurança da Informação tem como propósito proteger dados, informações, arquivos, dispositivos, aplicações, contra ameaças e vulnerabilidades e reduzir o risco.

Na sequência é apresentado um check list de indicadores de segurança da informação, que ajudam a entender quais os principais aspectos, necessidades e técnicas utilizados para a gestão da segurança da informação.

Check List.

Indicadores e Mecanismos de Segurança.

- Anti Malware … reduzir infecções por vírus, trojans, worms, spyware, adware, spam e hackers; identificação de assinaturas (padrões) em banco de dados; remoção de vírus e arquivos infectados.

- Assinatura Digital … garantir a “autenticidade dos dados” via criptografia com chaves públicas e privadas, na transmissão e recepção.

- Autenticação … identificar os usuários, verificar a sua identidade e conceder/negar acesso a recursos da rede através de mecanismos como login e senha.

- Autorização … permitir ou não acesso à usuários autenticados.

- Certificação Digital … garantir a autenticidade da origem e/ou destino por entidades certificadoras– via criptografia, chaves públicas ou privadas para garantir que o emissor de uma mensagem ou documento, seja realmente quem ele diz ser.

- Confidencialidade … manter o sigilo da informação e garantir que seja observada ou exposta somente àqueles que têm direito a acessá-las.

- Contabilização … auditar o uso dos recursos e garantir a conformidade com as políticas denegócio e segurança.

- Controle de acesso … verificar a identidade do usuário, restringir o acesso a recursos de rede e auditar o uso; . Três processos de segurança independentes — autenticação, autorização e contabilização.

- Cópia Back-up – fazer cópias de arquivos em diferentes dispositivos de armazenamento, para eventual restauração ou reposição de dados perdidos.

- DDoS … um ataque de negação de serviço ( ataque DoS ) é um ataque cibernético no qual o autor tenta tornar uma máquina ou recurso de rede indisponível para os usuários pretendidos interrompendo temporariamente ou indefinidamente os serviços de um host conectado à Internet . Normalmente, a negação de serviço é realizada ao inundar a máquina ou o recurso com solicitações supérfluas, na tentativa de sobrecarregar os sistemas e impedir que algumas ou todas as solicitações legítimas sejam atendidas.

- Disponibilidade … garantir acesso aos ativos contra ataques de DDoS.

- Filtro de Conteúdo … autenticar o uso de uma aplicação e rastreiar todo o conteúdo. Bloquear aspectos de navegação. Rastrear, bloquear, permitir acesso a informações e enviar notificações.

- Firewalls … controlar o tráfego entre redes e Internet; grupar funcionalidades de controle, como roteamento por filtro de pacotes/porta, Proxy, SOCKS e VPN; garantir a política de segurança; registrar o tráfego e incidentes de segurança.

- IDS/IPS … segurança de rede adicional dentro da rede protegida; monitoramento, sensores e alarmes; identificação de atividades suspeitas, correções de erros de configuração e instalação de armadilhas para intrusos.

- Integridade … manter a informação ilesa, intacta, incorruptível.

- Servidor proxy … um computador ou aplicativo; intermediar solicitações de serviços para outros servidores e/ou facilitar acesso à conteúdos na World Wide Web com anonimato.

- Recuperação … restabelecer, dados, informações, conhecimento, processos de negócio e serviços.

- Fraude … ações de má fé – lesar, não cumprir um dever, falsificar marcas, produtos, documentos, etc.

- Privacidade … controlar a exposição e a disponibilidade de informações acerca de si mesmo e contatos que se tem com outras pessoas.

- Rastreamento … rastrear sinalizar e localizar pessoas, dispositivos, informações e bloquear acesso.

- VPN … usar uma rede privativa via Internet, segura e isolada de outras redes; contar com mecanismos de segurança; autenticação de dados de origem; não-repúdio; integridade, criptografia, proteção de repetição de pacotes; aumentar o desempenho, disponibilidade e segurança.

Conclusão.

Todos os atributos de valor ou indicadores explicitados na lista de referência, são mecanismos usados para a gestão da segurança da informação.

São indicadores qualitativos que devem ser monitorados.

Eles ajudam a entender de uma forma geral o que é segurança da informação, nos seus vários aspéctos.

São “atributos de valor” importantes para o planejamento, desempenho, controle a ajustes da segurança da informação da empresa.

Segurança antes de tudo gera oportunidade de negócio, aumentar o desepenho, a disponibilidade e custos de panes e desastres.

O modelo de segurança embutido na forma da empresa trabalhar e ofertar seus serviços é um dimensão estratégica e operacional a ser gerida na empresa.

Observe que cada atributo desempenha um papel bem claro com respeito à segurança da informação e permite checar diferentes tipos de mudanças possíveis no ambiente de forma específica e multifacetada.

Segurança da Informação é uma área complexa envolve todos os ativos da empresa e está associada a gestão de risco.

É um dos componentes fundamentais do monitoramento operacional da empresa e é afetada por múltiplos mecanismos e fatores, externos e internos.

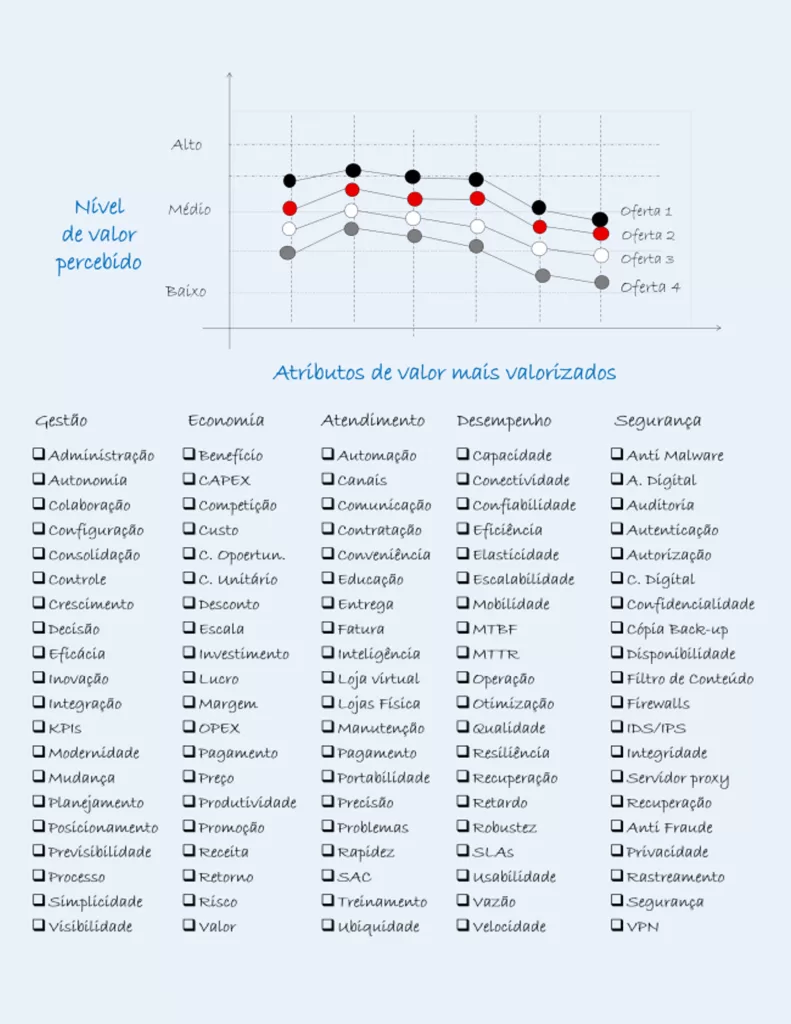

Segurança da informação está conectada e “amarrada” num sistema de trade off (relação de compromisso) com gestão, economia, atendimento e desempenho, de tal forma que uma mudança numa dimensão altera todas as demais.