Como as Políticas de Segurança são segmentadas em Zonas de Segurança?

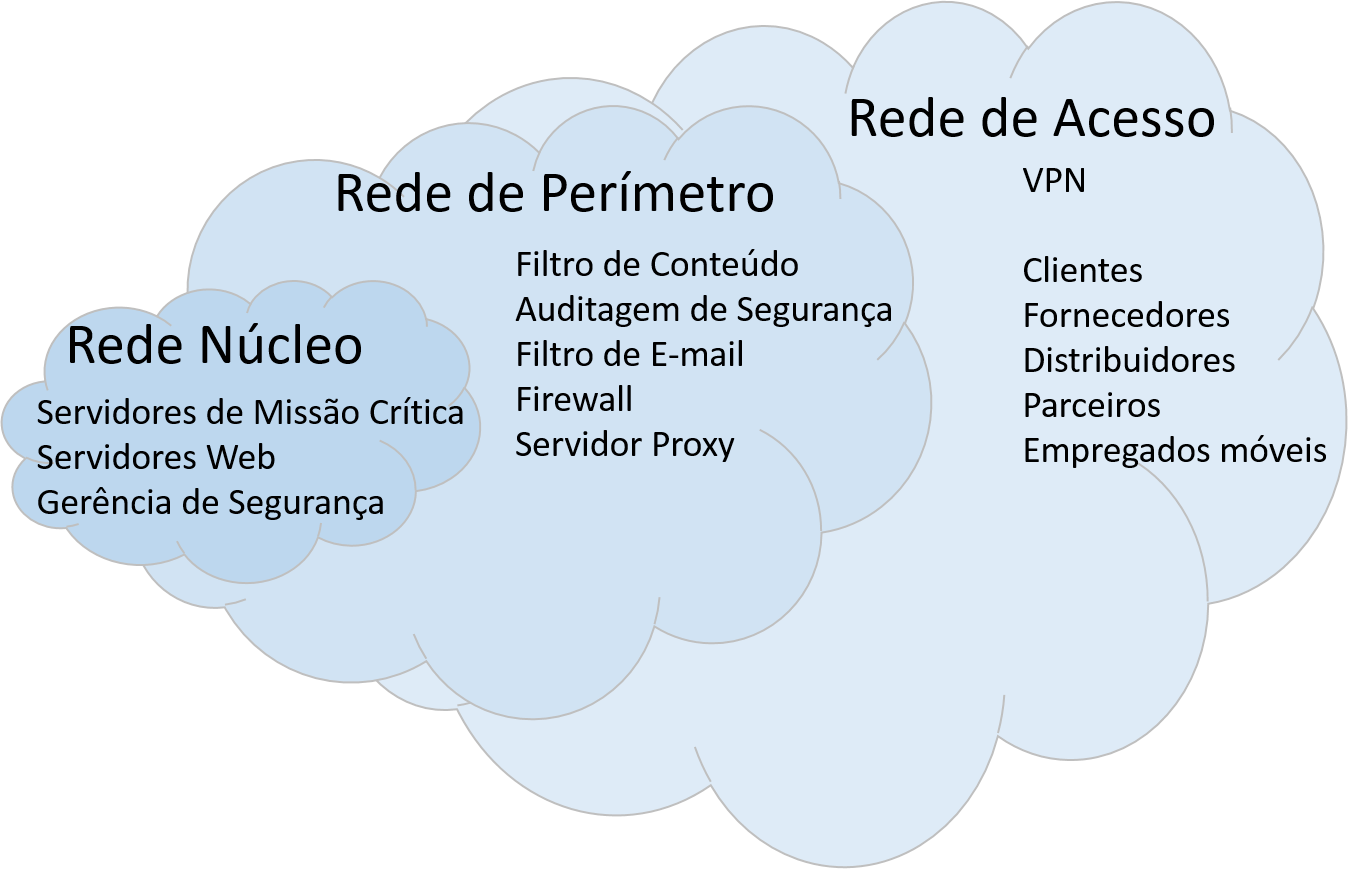

Uma vez que uma política de segurança é definida, o próximo passo é avaliar as tecnologias adequadas e impactos sobre o projeto de rede. Uma boa prática é dividir a rede em três grandes zonas e projetos necessários para implementá-la nos pontos corretos dentro da rede. Essas zonas são descritas abaixo. Observe o posicionamento das zonas, redes, serviços e usuários.

Núcleo da Rede: Esta é a rede onde as aplicações críticas de negócio e respectivos sistemas de apoio estão localizados. Esta parte da rede requer a máxima proteção tanto do do lado de fora, quanto do lado interno, como uma camada adicional de proteção.

Núcleo da Rede: Esta é a rede onde as aplicações críticas de negócio e respectivos sistemas de apoio estão localizados. Esta parte da rede requer a máxima proteção tanto do do lado de fora, quanto do lado interno, como uma camada adicional de proteção.

Perímetro de rede: Esta é a rede onde os recursos públicos estão localizados: servidores Web e FTP, mas também gateways de aplicação e sistemas que proporcionam funções de segurança especializadas, tais como inspeção de conteúdo, proteção contra vírus e detecção de intrusão. Esta parte da rede tipicamente controla e isola o tráfego interno do tráfego externo. Podem conter usuários internos.

Acesso à rede: Esta é a rede, seja ela privada, pública ou virtual, usada pelo exterior para acessar a rede e seus serviços e aplicativos. Esta rede é tipicamente protegida da parte exterior.

Os componentes entre essas zonas, são responsáveis por aplicar e fazer cumprir a política de segurança.

O e-business requer tecnologias de segurança sofisticadas para proteger dados e sistemas valiosos que estão cada vez mais expostos ao acesso público. Isto não acontecia com as redes empresariais tradicionais do passado. Hoje é crescente complexidade para encontrar a escolha certa de tecnologias de segurança e sua implantação em rede.