Quais tecnologias de segurança e onde devem ser aplicadas na rede?

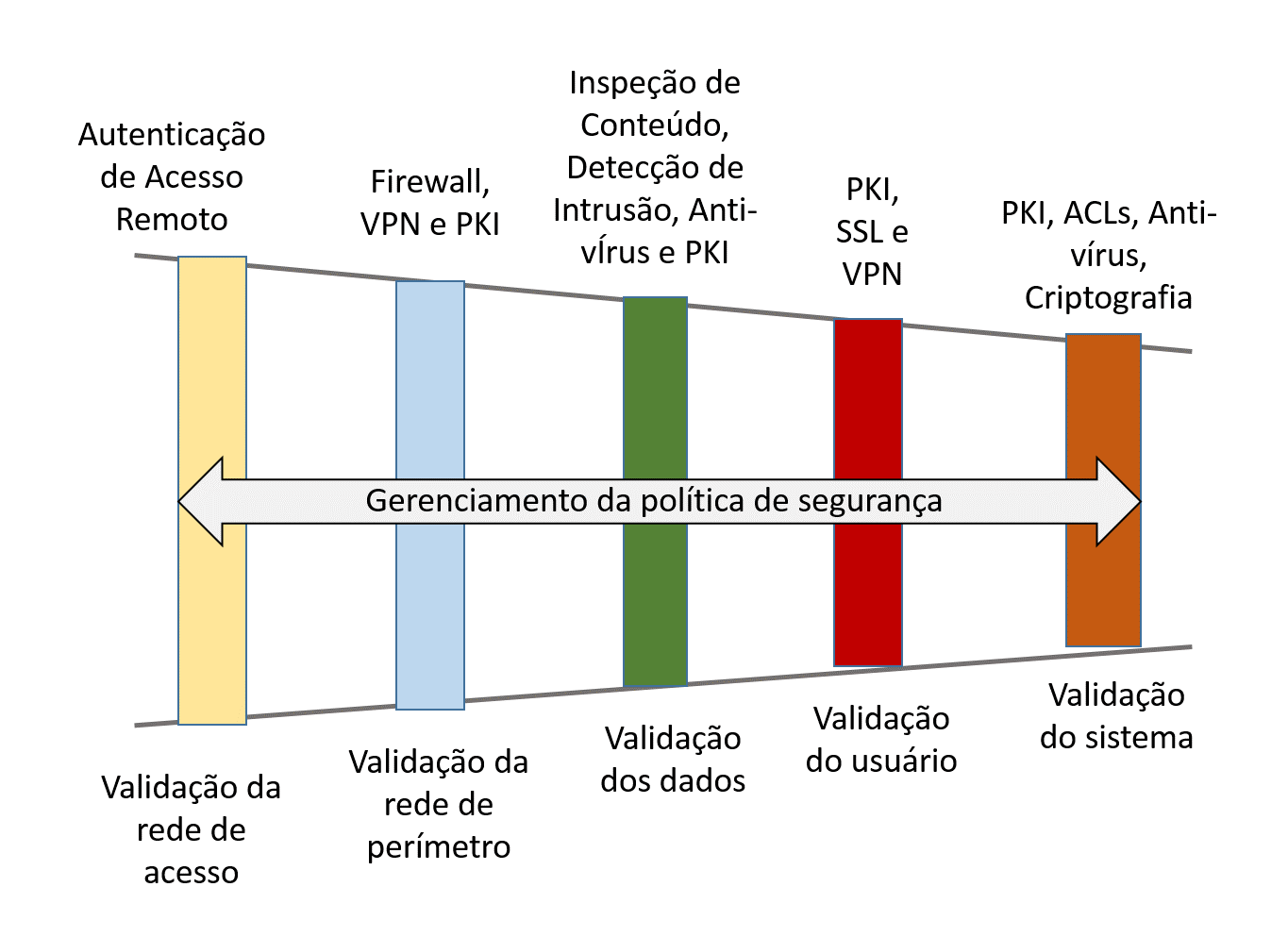

Existem muitas tecnologias de segurança, que servem tanto para propósitos especiais, quanto para complementar outra tecnologia e fornecer um nível de proteção desejado. O problema que os administradores de rede e de segurança normalmente enfrentam é saber quais tecnologias devem ser empregadas e onde na rede, a fim de tornar a política de segurança eficaz. Além disso, essas tecnologias e zonas de segurança devem tornar a política de segurança controlável.

Validade de Acesso à Rede. Para proteger a rede de acesso, são empregadas tecnologias de autenticação de acesso remoto, como o RADIUS, para garantir que nenhuma tentativa de acesso não autorizado ou indesejado seja concedido, através de conexões públicas. Para proteger as conexões em linhas alugadas através de redes privadas, a segurança da rede via hardware (por exemplo, criptografia) ou IPSec são exemplos de proteção adequada. Para proteger as conexões através de redes públicas, o IPSec é considerado a melhor opção, porque fornece autenticação por pacotes e criptografia baseada em algoritmos de criptografia fortes.

Validade de Acesso à Rede. Para proteger a rede de acesso, são empregadas tecnologias de autenticação de acesso remoto, como o RADIUS, para garantir que nenhuma tentativa de acesso não autorizado ou indesejado seja concedido, através de conexões públicas. Para proteger as conexões em linhas alugadas através de redes privadas, a segurança da rede via hardware (por exemplo, criptografia) ou IPSec são exemplos de proteção adequada. Para proteger as conexões através de redes públicas, o IPSec é considerado a melhor opção, porque fornece autenticação por pacotes e criptografia baseada em algoritmos de criptografia fortes.

Validade de Perímetro de Rede. Para proteger a sua rede de perímetro, a medida mais comum consiste em um ou mais firewalls e, provavelmente, uma ou mais zonas desmilitarizadas (DMZ).

Validade de Dados. Uma vez que o acesso à rede tem sido devidamente identificado e autorizado, é importante olhar os dados que entram e saem da rede. Para os dados de entrada, você quer ter certeza de que há um requisito de negócio para permitir que os dados entrem na sua rede, e que não contenha material questionável ou mesmo prejudicial, como vírus. Isso garante que os danos aos sistemas mais críticos dentro da sua rede sejam reduzidos ao mínimo. Para os dados de saída, você, também, quer ter certeza de que há um requisito de negócio para permitir que os dados saiam da sua rede, e que não contenham material questionável ou mesmo prejudicial e, por conseguinte, reduza o risco de danos à outras pessoas oriundos de usuários de dentro de sua rede ou de um hacker que usa sua rede como uma plataforma para atacar os outros.

Validade do usuário. No final do caminho de dados, os usuários devem estar devidamente autenticados aos aplicativos que eles estão acessando. Dessa forma, você pode pegar impostores que, de alguma forma encontram caminho para capturar os dados do outro lado da comunicação.

Validade de Sistema. Os sistemas que fornecem os aplicativos precisam ser protegidos contra falhas de segurança. Proteção de senha, listas de controle de acesso e criptografia de dados armazenados localmente protegem contra o uso indevido, ao passo que os programas antivírus podem reduzir a exposição a programas maliciosos.